A Case Study on Geoprofiling and Imagery Analysis

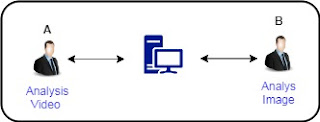

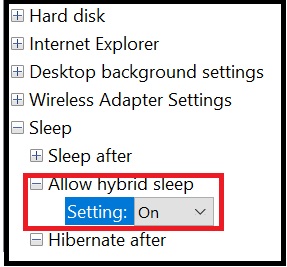

McAfee Antivirus တည်ထောင်သူ John McAfee အခွန်ရှောင်တိမ်းမှုနဲ့ တရားစွဲခံရနေရတဲ့ အချိန်မှာ John McAfee ဘယ်သွားတယ် ဘယ်နေရာရောက်နေတယ်ဆိုတာကို OSINT သုံးပြီး ရှာဖွေ စုံစမ်းတဲ့ အချိန်မှာ သုံးတဲ့ Case Study ပါ။ ရှာဖွေတဲ့သူတွေကတော့ Bellingcat အဖွဲ့ပဲဖြစ်ပါတယ်။ သူဘယ်နေရာရောက်နေတယ်ဆိုတာကို သိဖို့အတွက် Day by Day Time Line (Twitter Post နှစ်ခုရဲ့အချိန်နဲ့) နေရာ ဓာတ်ပုံနှစ်ပုံရဲ့ တည်နေရာ အပေါ်မူတည်ပြီးတွက်ချက်ပါတယ်။ ဒီလိုရှာဖွေဖို့အတွက် အောက်ပါအတိုင်း Section - 4 ခု ပိုင်းလိုက်ပါတယ်။ 1. Point B (ဓာတ်ပုံတင်တဲ့နေရာ) 2. Point C ( သူက ဘယ်နေရာကို ခရီးသွားနေတာလဲ) 3. Point A ( ဘယ်နေရာကနေ ဘယ်အချိန်မှာ ခရီးသွားစသွားတာလဲ) 4. Geolocation Analysis Of The Point B Image (Point B Image တည်နေရာကို Analysis ပြုလုပ်ခြင်း) Analysis လုပ်တဲ့ တစ်လျှောက်လုံး သုံးသွားတဲ့ Tools တွေက Free , Open Source တွေပဲ ဖြစ်ပါတယ်။ Tools = (Google Maps, GIMP (Image Editing) and Twitter) Point B (ဓာတ်ပုံတင်တဲ့နေရာ) John McAfee က 28-01-2020 Twitter မှာ ပုံတ...